Čuvanje lozinki olakšava život i korisnicima i napadačima

- Sep 13, 2022

- 2 min read

Updated: Sep 14, 2022

Palo Alto Networks Unit 42 je objavio pregled kako različite popularne desktop aplikacije čuvaju sačuvane lozinke i kako je prikupljanje akreditiva lak zadatak, kada protivnik ima uporište na određenom računaru.

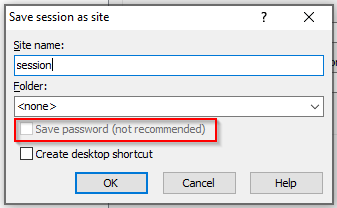

Programi mogu olakšati život svojim korisnicima i uštedeti im vreme tako što će čuvati njihove akreditive: od WinSCP-a, preko OpenVPN-a, do web pretraživača i Git-a. Najveću zabrinutost izaziva čuvanje lozinki u Git klijentima, jer otvara put kompromitovanju spremišta koda i naknadnim destruktivnim i dalekosežnim napadima na lanac nabavke softvera.

Kao primer, uzmite bilo koji pretraživač zasnovan na Chromium-u, kao što je Google Chrome, Microsoft Edge ili Opera: mnogi ljudi imaju tendenciju da čuvaju lozinke dok surfuju internetom preko ovih pretraživača. U takvim slučajevima, sačuvane lozinke su šifrovane u SQLite datoteci baze podataka, koja se obično naziva „login data“, a svaki korisnički profil ima sopstvenu "login data" datoteku. Ključ koji se koristi za šifrovanje lozinki nalazi se u JSON datoteci koja se zove „local state“.

Da bi se dešifrovala lozinka koju pretraživač zasnovan na Chromiumu čuva, potrebno je preuzeti tri komponente: šifrovanu lozinku, ključ za šifrovanje (AES) i nešto što se zove vektor inicijalizacije (koji se koristi u AES operacijama). Pokazalo se da su ovi koraci prilično jednostavni i dobro poznati akterima pretnji i istraživačima pretnji. Koraci mogu biti skriptovani i automatizovani - npr. pogledajte Python skriptu ovde koja će izbaciti i prikazati sve vaše lozinke sačuvane u pretraživaču.

Pogodnost čuvanja lozinki često dolazi po cenu loše bezbednosti, što uzrokuje rizik od krađe lozinke. Akreditivi prikupljeni na ovaj način mogu se zatim koristiti tokom stvarnog sajber napada.

Organizacije ne mogu očekivati da korisnici prestanu sa praksom čuvanja lozinki - jednostavno je pogodnost previše primamljiva. Ali mogu da minimiziraju upotrebu lozinki i da se odluče za višefaktorsku autentifikaciju i upravljane identitete gde god je to moguće.

Drugi način za ublažavanje ovog rizika je uvođenje vidljivosti na endpoint-u na način koji proširuje tradicionalnu zaštitu od malvera korištenjem Endpoint Detection and Response softvera (EDR ili XDR, u zavisnosti od dobavljača). EDR uključuje znanje istraživača pretnji o taktikama i tehnikama napada. Prikupljanje akreditiva je svakako jedna od takvih taktika i biće otkriveno (i blokirano), kao što je dole ilustrovano na stvarnom primeru Emotet malvera koji pokušava da prikupi lozinke iz Firefox pretraživača.

Kako možete naterati druge aplikacije da štampaju sačuvane lozinke? Pročitajte ovde.