Hakovanje Ubera - 2 lekcije

- Sep 22, 2022

- 1 min read

Nedavno hakovanje Ubera predstavlja već dobro utvrđen obrazac: vjeruje se da je počinitelj ista grupa odgovorna za napade na Microsoft, Cisco, Samsung, Nvidiju i Oktu.

Mnogi će prepoznati da napadači uvijek počinju s trivijalnom taktikom društvenog inženjeringa: prevarom zaposlenika da dozvoli pristup internom sistemu. 'Phishing' tehnike stoje iza većine današnjih napada i zato bi stalne obuke za podizanje svijesti o sigurnosti (SAT - Security Awareness Trainings) trebale biti norma. "Ručne" SAT inicijative su neučinkovite i kratkog vijeka: potrebno ih je kontinuirano ažurirati za postojeće zaposlenike (kako bi pokrili nove tehnike krađe identiteta), a ne samo za nove članove tima. Čini se da je neulaganje u SAT softver najveća greška koju organizacije prave.

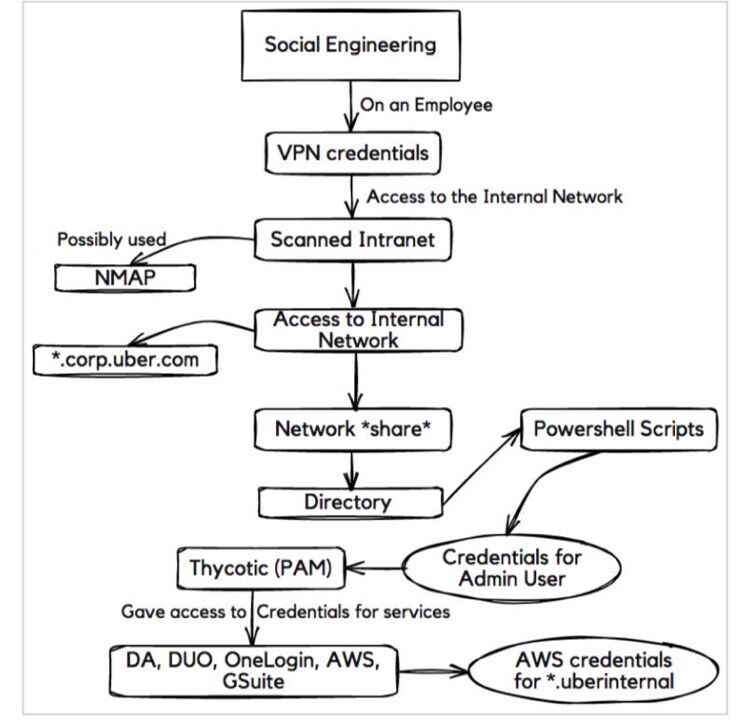

Još jedna implikacija je krhkost automatizacije nakon što 'phishing' bude uspješan. Pogledajte kako je napredovalo hakovanje Ubera:

Ključni korak je bilo otkrivanje visoko privilegiranih pristupnih kredencijala u Powershell skripti, što je omogućilo napadaču da pristupi aplikacijama i infrastrukturnim uslugama u cijeloj organizaciji.

Kompanije se sve više oslanjaju na automatizirane zadatke putem skripti i API poziva za pokretanje IT operacija. IT infrastruktura se kreće prema modelu koji se zove 'infrastructure-as-code', gdje se obezbjeđivanje mrežnih i računarskih resursa može orkestrirati putem softvera.

Bez obzira na povećanu produktivnost, automatizacija često uključuje čuvanje kredencijala kao čistog teksta u skriptama ili na drugim lokacijama. Kao takve, zlonamjerni akteri sa uporištem u sistemu mogu ih lako otkriti i iskoristiti. Da stvar bude gora, kredencijali koji se koriste za automatizirane zadatke često su oni s najvišim ovlaštenjima.

Pouka: Pored ulaganja u obuku protiv 'phishinga' i SAT treninga, administratori bi pohranjene kredencijale trebali gledati kao "radioaktivni" materijal - koji je naizgled neaktivan, ali može uzrokovati veliku štetu.